Így ellenőrizheted, megfigyelték-e az iPhone-odat a Pegasus kémszoftverrel

Újságíróktól ellenzéki politikusokon át a köztársasági elnök testőrségéig több tucatnyi olyan emberről írt már a Direkt36, akiket Pegasus nevű izraeli kémszoftverrel figyelhettek meg.

A telefonok bevizsgálása nem egyszerű feladat. Az Amnesty International nyilvánosságra hozott ugyan egy programot, amivel ellenőrizhetők a telefonok (innen lehet letölteni), ennek a használatához azonban minimálisan érteni kell a programozáshoz. Nemrég azonban megjelent egy olyan alkalmazás, amellyel bárki egyszerűen leellenőrizheti a saját iPhone-ját, hogy rajta vannak-e a Pegasus nyomai. Ebben a cikkben azt magyarázzuk el, hogyan működik ez a program, és bár más készülékekre nincs ilyen egyszerű megoldás, az Androidot használóknak is van egy tippünk.

Kell-e félnem attól, hogy esetleg én is Pegasus-célpont lettem?

A Pegasust viszonylag kevés célpont ellen vetik be, mivel több okból sem alkalmas tömeges megfigyelésre. Egyrészt rendkívül drága: korábban nyilvánosságra került szerződések szerint egy-egy célpont megfigyelésbe akár több tíz millió forintba is kerülhet. Másrészt pedig katonai kiberfegyvernek minősül, ezért csak a legveszélyesebb bűnözők és terroristák ellen lehetne bevetni. Mindezek alapján valószínűtlen, hogy egy törvénytisztelő átlagpolgárt is megfigyeljenek vele.

Grafika: Telex

Ez viszont sajnos csak az elmélet. A Direkt36 a kémszoftverrel való visszaéléseket feltáró nemzetközi újságírói együttműködés egyedüli magyar résztvevőjeként idén nyáron írta meg, hogy a Pegasust újságírók, ellenzéki politikusok, kormánytisztviselők és médiatulajdonosok megfigyelésére használhatták fel. A cikkek alapja egy olyan kiszivárgott telefonszám-adatbázis volt, ami a Pegasus-megfigyelések potenciális célpontjainak telefonszámait tartalmazta. Ez világszerte több mint 50 ezer, Magyarországról több mint 300 számot jelent.

A célpontok közt olyan emberek telefonszámai is felbukkannak, akiknek a kémszoftver rendeltetésszerű használata esetén semmi keresnivalójuk nem lenne ott. Civilek, újságírók, jogvédők, ügyvédek, ellenzékiek, kormánytisztviselők – olyan emberek, akik nem tűnnek közveszélyes bűnözőknek. Sőt, az eddig feltárt történetek alapján a célponttá váláshoz még csak nem is kell semmiféle közéleti aktivitás. Úgy is válhat valaki célponttá, ha a közvetlen környezetében, baráti körében vagy a családjában akad egy, a hatalom és hatóságok számára érdekes személy.

Csak azokat figyelik meg Pegasusszal, akik ezen a kiszivárgott listán szerepelnek?

Nem, ez ennél bonyolultabb. Egyrészt az adatbázisban olyan számok szerepelnek, akiket az NSO Group külföldi állami kliensei megfigyelés célpontjának választottak ki. Ez az úgynevezett kiválasztás csak a megfigyelés előtti nulladik lépés. A felhasználó ilyenkor megnézi, hogy a célpont milyen telefont használ, azon milyen operációs rendszer fut, a készülék be van-e kapcsolva, és hogy földrajzilag hol tartózkodik. Ha minden stimmel, ezt követően dönt arról a felhasználó, hogy ráküldje-e a Pegasust a telefonra – azaz elindítsa-e a konkrét megfigyelést.

Másrészt maga a kiszivárgott adatbázis csak egy bizonyos időszak célpontjait tartalmazza: a Direkt36 a kiszivárgott adatbázis alapján évekkel ezelőtti, 2018-as és 2019-es hazai ügyekről írt. Hogy az azt követő időszakban még kiket céloztak meg a Pegasusszal, arról ez a lista nem árulkodik. Például a Direkt36 már két olyan friss célpontot is talált – Páva Zoltánt és Németh Dánielt -, akik ebben az évekkel ezelőtti adatbázisban még nem szerepeltek, de a program nyomait megtalálták a telefonjukon.

Röviden: hogy egy telefont valóban feltörtek-e Pegasusszal, azt csak a készülék utólagos vizsgálatával lehet bizonyítani. És ez az a bizonyos vizsgálat, amit iPhone-ok esetében otthon is el lehet végezni.

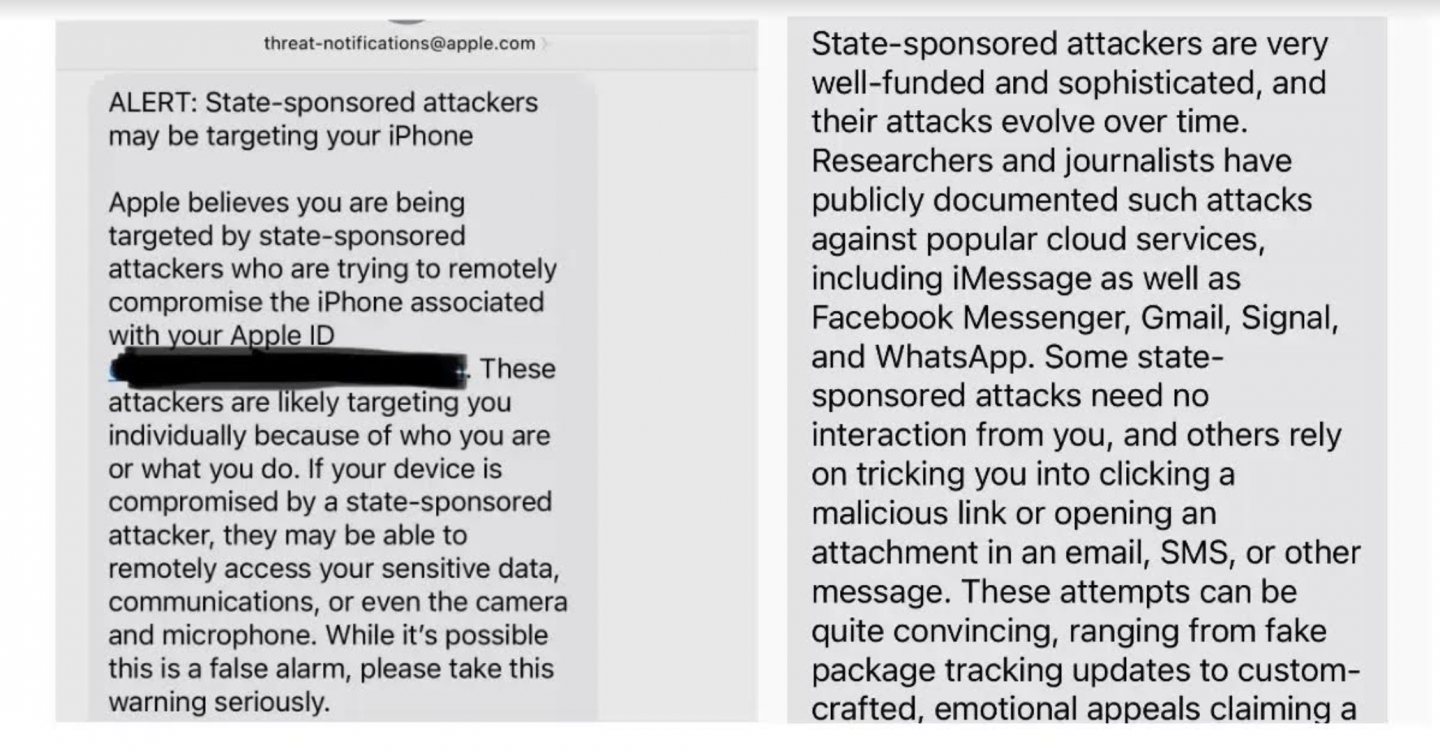

Olvastam, hogy az Apple nemrég értesítést küldött ki azoknak, akiknek a készülékét feltörték a Pegasus-szal. Ha én nem kaptam értesítést, akkor megnyugodhatok?

Sajnos nem, mert úgy tűnik, az Apple-től csak olyanok kaphatnak értesítést, akiknek az iPhone-ját az izraeli kémszoftver egy viszonylag friss módszerrel törte fel. Ezt a módszert idén fedezték fel, így az a 2021-es Pegasus-megfigyelésekre jellemző. Viszont a régebbi módszerekkel feltört készülékek tulajdonosai nem kaptak ilyen értesítést, így például a Direkt36 Pegasus-szal megfigyelt újságírói sem.

Az Apple novemberben jelentett be egy új funkciót, amit a cég „threat notification”-nek (értesítés fenyegetésről) nevez. A funkció figyelmezteti a felhasználókat, ha megfigyelés vagy kibertámadás áldozataivá válhattak. A felhasználó kétféleképp értesülhet a fenyegetésről: erről szóló üzenet jelenik meg neki bejelentkezéskor az appleid.apple.com-on, illetve az értesítést emailben és iMessage-ben is megkapja.

Forrás: Ewa Wrzosek / Twitter

Az Apple által bevezetett értesítési funkció azt vizsgálja, hogy egy készülékre behatoltak-e egy olyan biztonsági résen keresztük, amit a Citizen Lab biztonsági szakemberei fedeztek fel idén ősszel. A hibának (amit a Pegasus is kihasznált) a kutatók a FORCEDENTRY nevet adták (erőszakos vagy kényszerített belépés), segítségével az iMessage-en keresztül lehet iOS, MacOS és WatchOS operációs rendszerű készülékeket feltörni és megfertőzni. A rést a kutatók egy szintén lehallgatott szaudi aktivista eszközén észlelték először.

Az Apple ősszel javította a hibát, majd elkezdte értesíteni azokat az embereket, akik így válhattak célpontokká. Az Apple közleménye alapján a funkció a jövőben is működni fog, tehát a későbbiekben is küldhetnek majd hasonló figyelmeztetéseket, ha a vállalat újabb iPhone-feltörési módszerekről értesül.

Én nem kaptam ilyen értesítést, de azért szeretném ellenőrízni az iPhone-omat. Mit csináljak?

Az iPhone-ok és operációs rendszerük, az iOS egy viszonylag zárt rendszert alkotnak, ez tette lehetővé, hogy a Pegasus-visszaélések feltárásához technikai segítséget nyújtó Amnesty International nemzetközi jogvédő szervezet biztonsági csapata kifejlesszen egy módszert a Pegasus nyomainak kimutatására. Ennek módszertanát az Amnesty nyilvánosságra is hozta, és az általuk kifejlesztett programot (Mobile Verification Toolkit, MVT) is szabadon elérhetővé tették. Az MVT használatához azonban kellenek alapszintű programozói ismeretek.

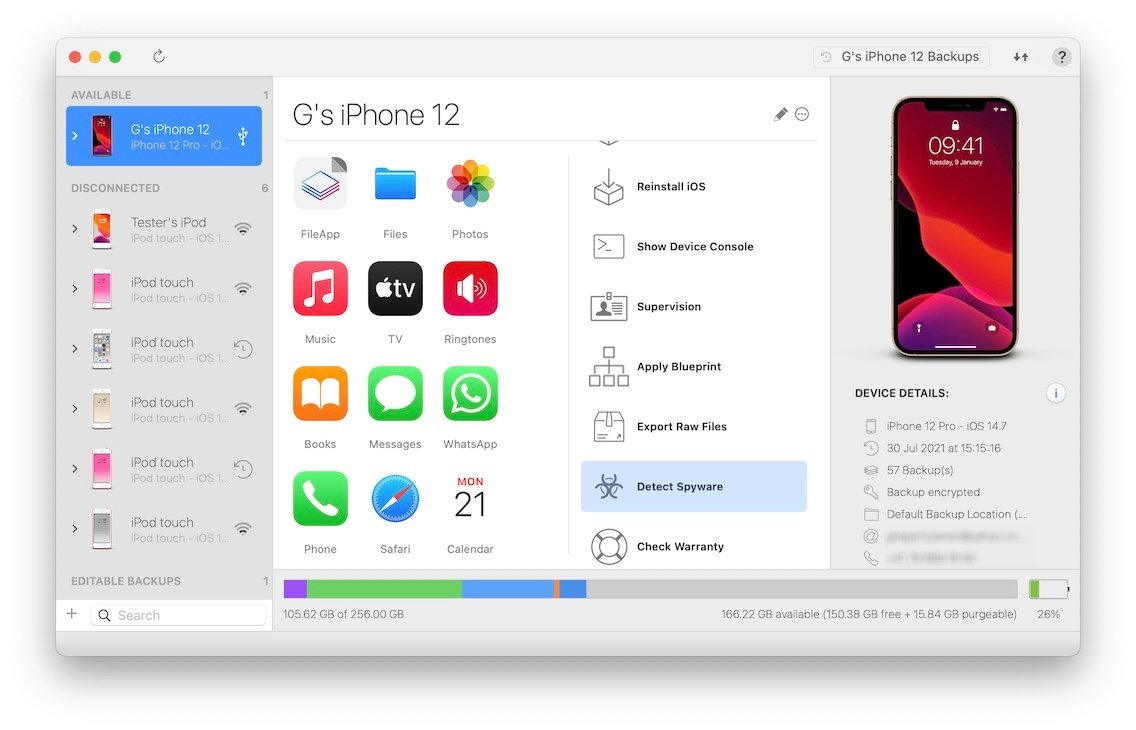

Van azonban egy sokkal egyszerűbb módszer is, amivel egyszerűbben is megvizsgálhatjuk az iPhone-okat. Ez az iMazing nevű alkalmazás. Az iMazinget egy DigiData nevű svájci cég fejlesztette ki, ami 2008 óta dolgozik az Apple-lel, így nagy tapasztalata van az iOS-szel.

Az általuk kifejlesztett iMazing egy asztali gépekre ingyenesen letölthető alkalmazás, amit a Pegasus sztorik után, idén nyáron elláttak egy „Detect Spyware” (kémszoftver azonosítás) funkcióval. A fejlesztők a funkció kidolgozásakor az Amnesty vizsgálati módszerét, az MVT-t vették alapul. Ebben a rendszerben az Amnesty egy sor olyan faktort hozott nyilvánosságra, amelyekből következtetni lehet a Pegasus jelenlétére (ezeket a faktorokat Indicators of Compromise-nak – röviden IOC-nak -, vagyis veszélyjelzőknek nevezik). Az iMazing tehát ugyanolyan nyomok alapján próbál rábukkanni a kémszoftver nyomaira, mint a Pegasus-sztorit kirobbantó jogvédők és újságírók.

Hogyan működik ez a program?

Az iMazinget a számítógépre kell letölteni, majd mindössze annyi a dolgunk, hogy egy kábellel csatlakoztatjuk az iPhone-t a géphez, elindítjuk az alkalmazást, és lefuttatjuk a kémszoftverkereső funkciót. Az iMazing először automatikusan készít egy biztonsági mentést a telefonról, majd ebben keresi a feltörésre utaló nyomokat, amikor pedig elkészült a vizsgálattal, értesíti a felhasználót arról, talált-e olyasmit, ami a telefonon a Pegasus jelenlétére utal. Arra kell csak figyelni, hogy a számítógépen legyen elég tárhely a telefon biztonsági mentéséhez.

Forrás: iMazing.com

Ha több iPhone-om is van, mindegyiket érdemes külön megvizsgálni?

A Direkt36 tapasztalatai szerint az MVT/iMazing segítségével olyan régi telefonoknál is ki lehet mutatni a Pegasust, melyek fizikailag már nincsenek is meg – feltéve, hogy ezekről készült biztonsági mentések megvannak még. Ilyen biztonsági mentés akkor is létezhet, ha azt nem a telefon tulajdonosa készítette. Erre két lehetőség is van: az Apple saját felhőszolgáltatása, az iCloud folyamatosan készít biztonsági naplókat azokról a készülékekről, amelyeken be van kapcsolva a szolgáltatás, illetve az Apple laptopjai és számítógépei is készítenek biztonsági mentést, amikor csatlakoztatunk hozzájuk egy Apple telefont, feltéve, hogy a funkciót nem kapcsoltuk ki. Így egy már megsemmisült vagy törölt régi iPhone feltörésének a nyomai is megőrződhettek, és kimutathatók.

Ilyen egyszerű az egész?

Lehet, de nem biztos. Az Apple ugyanis a Pegasus-megfigyeléseket leleplező nyári cikkek után több iOS operációs rendszer frissítést is kiadott, melyek befoltoztak több, akkor nyilvánosságra került biztonsági rést, amelyeket kihasználva települt az Apple készülékeire a kémszoftver. Ezek a frissítések (az iOS 14.7.1-től kezdve) lehetetlenné teszik, hogy például az igen gyakori, az iMessage-en keresztüli Pegasus-támadások nyomait biztosan ki lehessen mutatni. Tehát az iPhone-ok újabb és újabb iOS-frissítései biztonságosabbá teszik a telefonokat a Pegasus ellen, viszont közben a nyomok felfedezését is megnehezítik. Ezért mégiscsak érdemes lehet elővenni azokat a régi telefonokat is, és azokkal is lefuttatni az iMazinget.

Ha esetleg nincs meg a régi készülék, de az arról készített biztonsági mentés valahol még megtalálható elmentve, azt vissza kell állítani egy iPhone-ra, majd ezután megvizsgálni a készüléket az iMazinggel.

Honnan lehet tudni, hogy az iMazing biztonságos, és nem lopja el az adataimat?

Ahogy korábban írtuk, egy svájci cégről van szó, mely régi és ismert szereplője ennek a piacnak. Mielőtt megírtuk volna ezt a cikket, megkérdeztük a kémszoftveres visszaélések feltárást koordináló Forbidden Stories és az Amnesty munkatársait is, és az ő elmondásuk alapján is megbízható és jól használható a program. Továbbá a Pegasus több magyarországi beazonosított célpontja, köztük a Direkt36 újságírója is kipróbálta a saját készülékén az iMazinget, mely a korábbi technikai elemzésekkel azonos eredményt hozott ki és sikerrel kimutatta a telefonokon az izraeli kémszoftver nyomait.

Androidos telefonom van, azt is meg tudom vizsgálni?

Sajnos Androidok esetében szakemberekre és fizikai bevizsgálásra van szükség, mivel az Android-környezet az iPhone-okkal ellentétben túlságosan nyílt, sokszínű, ezért a normálistól eltérő folyamatok kimutatása is nehezebb. Az MVT/iMazing így nem alkalmas androidos készülékek bevizsgálására. Van viszont az Amnesty-nek egy másik, androidos telefonkészülékre letölthető applikációja, amivel a gyanús linkeket tartalmazó üzenetekre lehet rákeresni. Már ritkán, de elvileg még előfordulhat, hogy a Pegasus egy átverős üzenet segítségével fertőzzön meg egy telefont, ezeknek a kiszűrésére lehet jó ez az alkalmazás. Ez az alkalmazás azonban az eddigi tapasztalatok szerint gyakran hibásan jelez fertőzöttséget, azaz gyanúsként jelöl meg például ártalmatlan SMS-eket is.

Mit csináljak, ha értesítést küldött az Apple, vagy ha az otthoni ellenőrzés kimutatta a Pegasust a telefonomon?

Bár az iMazing egyszerűen és hatékonyan ki tudja mutatni a Pegasus nyomait, az elemzés közel sem olyan részletes, mint mondjuk a Pegasus-fertőzések észlelését kidolgozó Amnesty International, illetve a Citizen Lab szakértői csapatainak vizsgálatai. Az Apple biztonsági figyelmeztetései pedig végképp nem tartalmaznak semmilyen részletet arról, mikor, hogyan és pontosan mi fertőzhetett meg egy-egy iPhone-t.

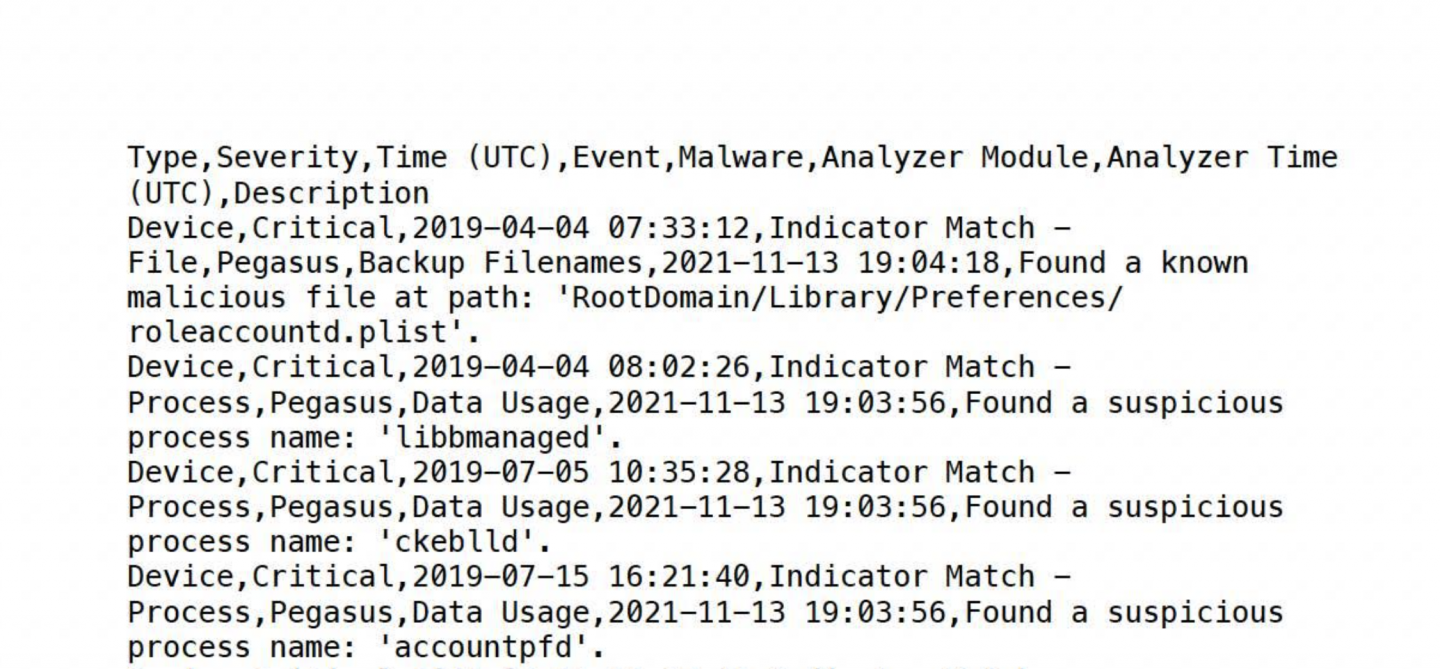

A pozitív eredmény nagyjából így néz ki az elemzésben:

Forrás: Direkt36

Forrás: Direkt36